آموزش کالی لینوکس 2020 خیلی از فیلترشکن ها آسیب پذیری هایی دارند که میخواهیم اون هارو با ابزار ike-scan در کالی لینوکس 2020 پیدا کنیم. در ادامه کامل شمارو با این ابزار آشنا خواهیم کرد و میتوانید از دوره آموزشی کالی لینوکس 2020.2 ما استفاده کنین با ما همراه باشید

آموزش کالی لینوکس 2020.2 از مبتدی تا پیشرفته به صورت کاملا حرفه ای

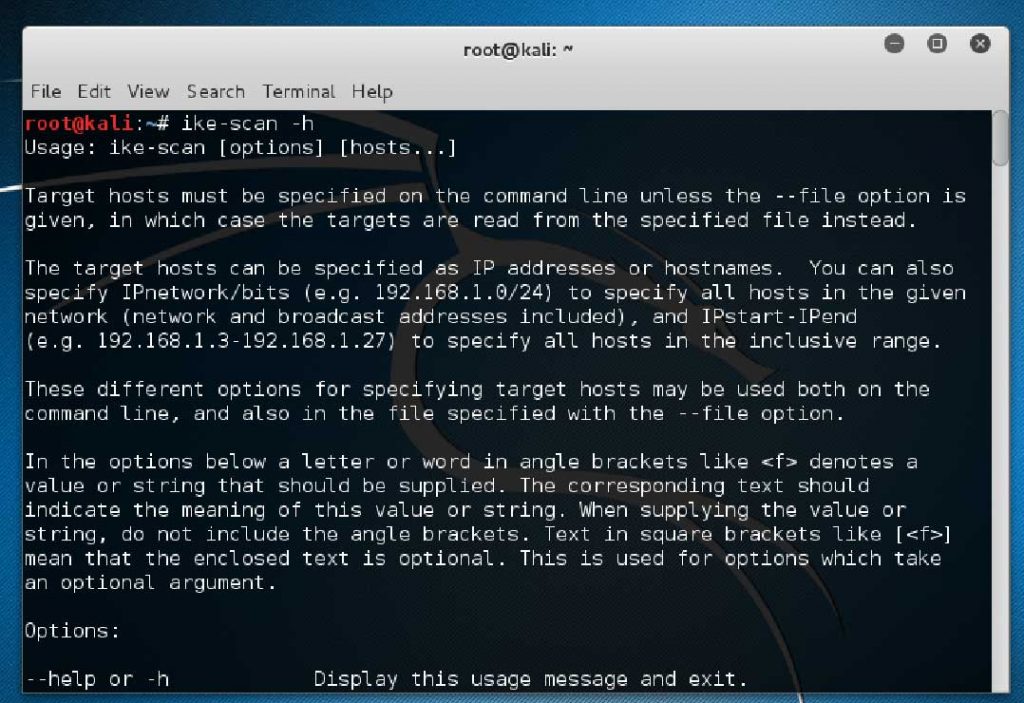

ابزار ike-scan چیست؟

کار با ابزار ike-scan در کالی لینوکس ، ابزار ike-scan به معنی تعویض کلید اینترنتی است. ما میتوانیم از کشف ike توسط بسته های udp backoff دیوایس و نسخه های نرم افزار نصب شده را پیدا کنیم.

این ابزار بسیار رایج نیست ولی در بین پنتسترهای حرفه ای خیلی محبوبه کار اصلی این ابزار این است که بتواند میزبان هایی که از ike استفاده میکنند را کشف کند.

بعد از کشف، ike-scan درخواست هایی که به ike های میزبان ارسال میشوند رو، پاسخ می دهد این باگ در vpn ها رایج است که باید بسیار مراقب بود.

آموزش کالی لینوکس 2020.2 از مبتدی تا پیشرفته به صورت کاملا حرفه ای

ابزار ike-scan در کالی لینوکسIKE پروتکل تبادل کلید اینترنتی است که مکانیزم تبادل کلید و احراز هویت است که توسط IPsec استفاده می شود. تقریباً همه سیستم های VPN مدرن IPsec را پیاده سازی می کنند.

بیشتر VPN ها از IPsec از IKE برای مبادله کلید استفاده می کنند. حالت اصلی یکی از حالت های تعریف شده برای فاز 1 مبادله IKE است.

ویژگی های ابزار ike-scan در کالی لینوکس :

- Discovery : تعیین کنید که کدام میزبان ها در یک محدوده IP مشخص از IKE استفاده می کنند. این کار با نمایش میزبانی انجام می شود که به درخواست های ارسال شده توسط IKE پاسخ می دهند.

- Fingerprinting : مشخص کنید میزبان از کدام پیاده سازی IKE استفاده می کند و در برخی موارد نسخه نرم افزاری را که در حال اجرا هستند نمایش میدهد. این کار به دو روش انجام می شود: اول با اثر انگشت برگشتی UDP که شامل ضبط زمان های پاسخ IKE از میزبان های هدف و مقایسه الگوی برگشت بکار انتقال مجدد مشاهده شده در برابر الگوهای شناخته شده است. و در مرحله دوم با اثر انگشت Vendor ID که بارهای ID payloads را از VPN servers در برابر الگوهای شناخته شده شناسه فروشنده مقایسه می کند.

- Transform Enumeration : پیدا کردن ویژگی های تبدیل شده توسط سرور VPN برای IKE Phase-1 پشتیبانی می شود (به عنوان مثال الگوریتم رمزگذاری ، الگوریتم هش و غیره).

- User Enumeration : برای برخی از سیستم های VPN ، نام های کاربری معتبر VPN را کشف کنید.

- Pre-Shared Key Cracking : دیکشنری آفلاین یا شکستن رمز عبور برای IKE Aggressive Mode با تأیید اعتبار کلید از قبل به اشتراک گذاشته شده را انجام دهید. این ابزار برای بدست آوردن هش و سایر پارامترها و psk-crack (که بخشی از بسته است) برای انجام کرک استفاده میشود.

منبع : https://www.darknet.org.uk/

هیچ دیدگاهی نوشته نشده است.